Nicht immer können wir Leute, mit denen wir politisch arbeiten, persönlich sprechen. Und Telefonieren, kommerzielle Chatprogramme oder Handys im allgemeinen sind einfach nicht sicher. Um ansprechbar zu sein oder mit Bündnisparter:innen und anderen Genoss:innen kommunizieren zu können, ohne dass Repressionsbehörden alles mitlesen können, brauchen wir also eine verschlüsselte Kommunikation.

Beliebt, weil einfach zugänglich, sind Messengerdienste wie Signal, die ein relativ hohes Maß an Verschlüsselung versprechen. Auch wenn die Verschlüsselungstechnik die viele Messenger-Apps inzwischen verwenden an sich tatsächlich eine der sichersten der Welt ist: Es ist immer gefährlich die eigene Sicherheit Unternehmen zu überlassen. Außerdem sind Handys und die darüber laufende Kommunikation sowie die Daten, die dadurch über euch ausgelesen werden können ein leichtes Ziel und daher begehrt zur Überwachung durch die Repressionsbehörden. Das Thema Handysicherheit ist sehr umfänglich, weshalb wir zeitnah in eigenen Praxispapieren darauf eingehen wollen.

Zum Glück können wir Verschlüsselung an anderer Stelle in die eigene Hand nehmen: Mails sind dezentral von verschiedenen Anbieter:innen nutzbar und dank standardisierter Technologie, die unabhängig von der Anbieter:in auf eurem eigenen Computer läuft, könnt ihr Mails selbstständig verschlüsseln. Dadurch kann nicht einmal eure Mail-Anbieter:in euren privaten Schlüssel sehen oder die entschlüsselte Mail lesen. Die standardisierte Technologie dafür heißt „OpenPGP“1PGP steht für „Pretty Good Privacy“ (ja, wirklich).

Technischer Hintergrund

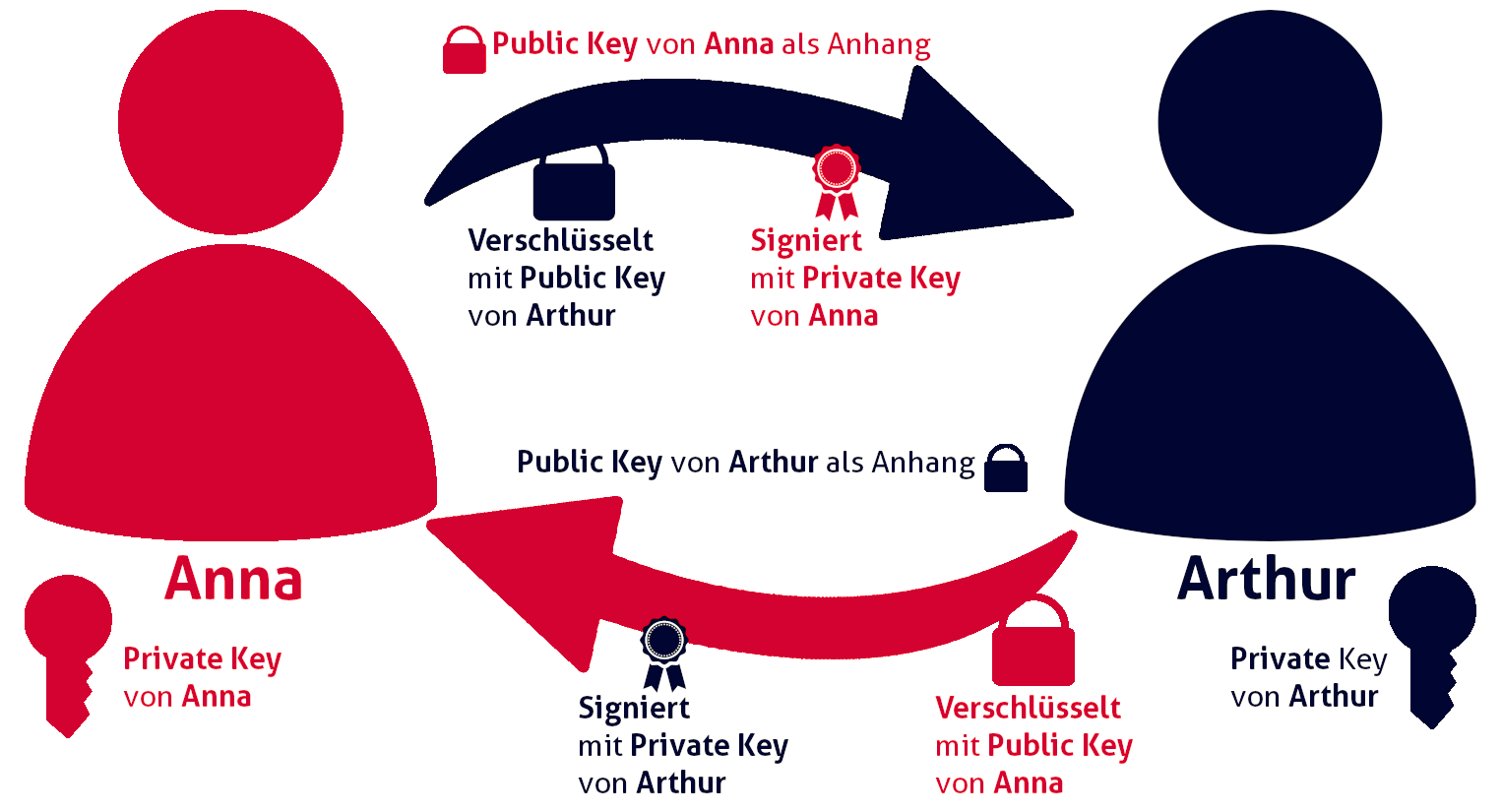

OpenPGP ist ein asymmetrisches Verschlüsselungsverfahren. Ein symmetrisches Verschlüsselungsverfahren nutzt den selben Schlüssel zum ver- und entschlüsseln, also wie ein Passwort oder ein Schlüssel in einem Schloss. Bei asymmetrischen Verschlüsselungsverfahren verschlüsselt man mit einem anderen Schlüssel, als man entschlüsselt. Der öffentliche Schlüssel dient nur dem Verschlüsseln, der private Schlüssel dient nur dem Entschlüsseln. Den öffentlichen Schlüssel schickt ihr euren Kommunikationspartner:innen oder veröffentlicht ihn sogar (wie wir auf dieser Webseite), den privaten haltet ihr geheim. Ihr könnt euch das vorstellen, als würdet ihr euren Freund:innen Vorhängeschlösser schenken, zu denen ihr den einzigen Schlüssel habt. Jetzt können sie euch eine verschlossene Kiste senden, und nur ihr könnt sie öffnen.

Umsetzung

Um PGP nutzen zu können, braucht ihr einen Mail-Client, der PGP unterstützt. Wir empfehlen euch Mozilla Thunderbird. Thunderbird ist ein kostenloses open source-Programm, das für alle gängigen Betriebssysteme verfügbar ist. In einigen Linux-Varianten ist es sogar vorinstalliert. Seit einiger Zeit ist OpenPGP auch in Thunderbird integriert. Es gibt eine ausführlichere, aber kompliziertere Anleitung von Mozialla selbst, wir versuchen aber hier das ganze kürzer, verständlicher und pragmatischer zu erklären:

Thunderbird

Wenn wir Tunderbird zum ersten Mal nutzen, müssen wir es natürlich installieren und uns darin mit unserem Mail-Konto anmelden. Das setzen wir hier einfach mal voraus, Anleitungen wie das geht gibt es schon anderswo. Wenn ihr schon Thunderbird-Nutzer:innen seid und den Eindruck habt, dass alles anders aussieht als in dieser Anleitung, müsst ihr Thunderbird vielleicht noch aktualisieren.

Eine erste Entscheidung bei der Einrichtung von Thunderbird sollten wir hier allerdings noch besprechen: Die Verwendung von IMAP oder POP3. Bei IMAP werden die Mails auf dem Server der Anbieter:in bleiben, während sie bei POP3 dort gelöscht und nur auf dem eigenen Computer gespeichert werden. IMAP ist sinnvoll, wenn wir Mails an mehreren Geräten abrufen wollen, POP3 ist sinnvoll, wenn wir unserem eigenen Computer mehr vertrauen als dem Server der Anbieter:in.

Nun da wir eingerichtet sind, klicken wir auf unsere Mail-Adresse am oberen linken Rand des Fensters und anschließen auf „Ende-zu-Ende Verschlüsselung“.

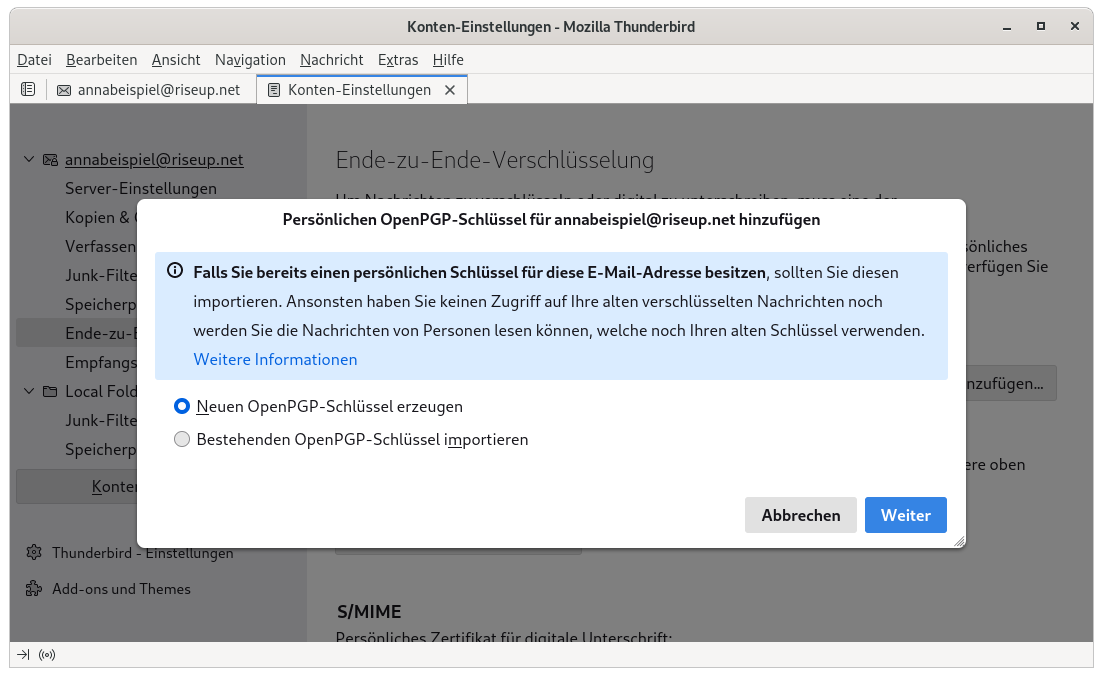

Dort erzeugen wir einen neuen Schlüssel, indem wir auf „Schlüssel hinzufügen“ klicken.

Da wir noch keinen Schlüssel haben, klicken wir im nächsten Fenster auf „Neuen OpenPGP-Schlüssel erzeugen“.

Im nächsten Fenster haben wir noch ein paar Auswahlmöglichkeiten. Es ist allgemein gut Schlüssel nicht ewig zu verwenden, denn jeder Schlüssel könnte, so gut er auch sein mag, mit viel Aufwand irgendwann geknackt werden. Um uns selbst dazu zu zwingen, uns regelmäßig neue Schlüssel einzurichten, können wir ein Ablaufdatum festlegen.

Außerdem können wir die Schlüsselgröße verändern. Ein größerer Schlüssel ist sicherer und verbraucht kaum merklich mehr Speicher. Auch wenn die Standardgröße bereits sehr sicher ist, den Schlüssel so groß wie möglich einstellen kann nicht schaden.

Nun sind wir fertig mit der Schlüsselerzeugung. Wir haben nun einen privaten und einen öffentlichen Schlüssel, also ein eigenes Schlüsselpaar für diese eine Mailadresse. Mit dem privaten müssen wir uns nicht mehr auseinandersetzen, den verwaltet Thunderbird 2Ihr solltet aufpassen, dass euer privater Schlüssel nicht in falsche Hände gerät. Nicht nur könnte jemand dann eure Nachrichten lesen, die Person könnte sich auch als ihr ausgeben! Um das zu vermeiden könnt ihr in Thunderbird eure privaten Schlüssel mit einem Passwort versehen. und wir können damit Nachrichten, die an uns adressiert sind entschlüsseln. Den öffentlichen Schlüssel senden wir unseren Kontakten, damit sie uns verschlüsselte Nachrichten schicken können. Nun können wir zum Postfach zurückkehren. Hier verfassen wir nun eine neue Nachricht, um dem ersten Kontakt unseren neuen öffentlichen Schlüssel zuzusenden.

Oben gibt es einen Knopf, auf dem „Verschlüsselung“ steht. Den brauchen wir aber erst später. Da wir in diesem Szenario noch keinen öffentlichen Schlüssel von unserer Kontaktperson haben, müssen wir ihr die erste Mail mit unserem öffentlichen Schlüssel unverschlüsselt senden. Durch Klicken auf den kleinen Pfeil neben dem Knopf „Anhängen“ auf der rechten Seite können wir auswählen unseren eigenen öffentlichen Schlüssel anzuhängen.

Nun sollten wir hoffentlich bald eine Antwort mit dem öffentlichen Schlüssel unserer Kontaktperson bekommen. Da diese unseren öffentlichen Schlüssel schon hat, kann sie uns die Antwort bereits verschlüsselt schicken. Das sehen wir oben rechts über der Mail, beziehungsweise rechts zwischen Postfach und Mail, an dem kleinen Vorhängeschloss (🔒) mit grünem Haken neben dem Schriftzug „OpenPGP“. Das kleine Siegel (🏅) daneben sagt uns, dass unsere Kontaktperson ihre Nachricht signiert hat. Die Signatur ist eine Operation die nur mit dem privaten Schlüssel ausgeführt, und mit dem öffentliche Schlüssel kontrolliert werden kann. Das heißt wir wissen, dass die Person die diese Mail geschrieben hat Zugriff zum privaten Schlüssel hat und somit unsere Kontaktperson sein sollte.

Den angehängten Schlüssel können wir mit Rechtsklick, „OpenPGP Schlüssel importieren“ in Thunderbird importieren, um damit in Zukunft Nachrichten an unsere Kontaktperson zu verschlüsseln. Damit wir den Schlüssel nutzen können, müssen wir als Akzeptanzstufe mindestens „Akzeptiert (nicht verifiziert)“ auswählen 3Als „verifiziert“ sollten wir nur Schlüssel bezeichnen, bei denen wir direkt (am besten persönlich) bestätigt bekommen, dass dies der richtige Schlüssel ist. Deshalb wird diese Option nicht direkt angeboten, sondern muss extra in den Einstellungen nachgeholt werden, sobald möglich. Dass ein Schlüssel der Richtige ist erkennen wir am sogenannten „Fingerabdruck“. Ein kleiner Code der für zueinander gehörende öffentliche und private Schlüssel identisch sein sollte..

In Zukunft können auch wir verschlüsselte Nachrichten an unsere Kontaktperson senden. Dazu eine neue Nachricht verfassen oder Antworten und diesmal oben links der Knopf „Verschlüsselung“ aktivieren. Zusätzlich können wir unter „OpenPGP“ die Nachricht „digital unterschreiben“, also die oben erwähnte Signatur hinzufügen. Es ist wichtig darauf zu achten, dass dort auch die Option „Betreff verschlüsseln“ ausgewählt ist, sonst müssen wir Quatsch in den Betreff schreiben, damit dieser nicht für mögliche Angreifer:innen aufschlussreich ist. Den öffentlichen Schlüssel brauchen wir nicht jedes Mal anzuhängen.

Diesen letzten Schritt machen wir von nun an immer, um diesem Kontakt verschlüsselte Nachrichten zu schicken! Es sollte ab jetzt aber auch alles so voreingestellt bleiben. Wenn nicht können wir das im Menüpunkt „Ende-zu-Ende-Verschlüsselung“ nachholen.

Öffentliche Schlüssel über Zwischenablage importieren

Vielleicht soll ja eine Person oder Gruppe kontaktiert werden, deren öffentlicher Schlüssel öffentlich auf deren Website vorliegt, antifa-info.net zum Beispiel! 🙂

Eine elegante Methode die Thunderbird hierzu anbietet ist das Kopieren von Schlüsseln aus der Zwischenablage. Dafür wählen wir den Schlüssel auf der Website mit der Maus aus und kopieren diesen mit Strg+C oder Rechtsklick, dann „Kopieren“.

Anschließend könnt wir in Thunderbird oben rechts im Burger-Menü (≡) unter „Extras“, dann „OpenPGP-Schlüssel verwalten“ oben rechts im Menüpunkt „Bearbeiten“ den Schlüssel aus der Zwischenablage importieren und wie oben „Akzeptiert (nicht verifiziert)“ auswählen.

Jetzt könnt ihr uns genauso verschlüsselte Nachrichten schreiben wie euren Freund:innen!

Umgekehrt können wir unseren öffentlichen Schlüssel als Text exportieren, damit Leute uns anschreiben können. Dazu können wir im Menüpunkt „Ende-zu-Ende-Verschlüsselung“ den kleinen Pfeil neben unserem Schlüssel anklicken um mehr Optionen auszuklappen, und unter „Mehr“ den „Öffentlichen Schlüssel kopieren“, um ihn zum Beispiel auf unsere Website zu stellen.

Bekannte Probleme

Manchmal kommt es vor, dass die Darstellung des Schlüssels auf der Website nicht ganz den Erwartungen von Thunderbird entspricht. Meistens liegt das an den Bindestichen am Anfang und am Ende im „—–BEGIN PGP PUBLIC KEY BLOCK—–“ und „—–END PGP PUBLIC KEY BLOCK—–„. Manche Websites formatieren zum Beispiel mehrere Bindestriche hintereinander zu einem langen Strich. Wenn es nicht auf Anhieb klappt, versucht den Schlüssel in ein Textdokument zu kopieren und die Bindestriche je am Anfang und am Ende der „BEGIN“ und „END“ Zeile durch genau fünf Bindestriche zu ersetzen, und kopiert diesen Schlüssel nochmal.

Wenn das nicht klappt, müsst ihr den Kontakt zunächst unverschlüsselt anschreiben und nach dem Schlüssel fragen.

Was wir nun haben – und was nicht.

Nun können wir weitgehend sicher per Mail kommunizieren. Niemand sollte unsere Nachrichten lesen können. Allerdings kann immer noch zurückverfolgt werden, wann wer mit wem geschrieben hat – oder zumindest welche Adressen. Aber auch eine anonyme Mailadresse könnte über die IP deanonymisiert werden. Ein:e Mailanbieter:in, der wir nicht vertrauen, erhöht dieses Risiko. Und zuletzt könnte natürlich jemand physisch unseren privaten Schlüssel entwenden. Auch ein Virus, zum Beispiel aus einem nicht vertrauenswürdigen Mail-Anhang, kann jede Sicherheit zunichte machen.

Diesen Problemen können wir mit vertrauenswürdigen (politischen) Mailanbieter:innen, einem Hauptpasswort für Thunderbird, Festplattenverschlüsselung und nicht zuletzt vorsichtigem Verhalten entgegenwirken, aber kein Schutz ist absolut.

Sicherheit ist immer eine Kosten-Nutzen-Frage: Wie viel Aufwand lohnt sich für unsere Sicherheit und wie viel Aufwand können wir Angreifer:innen bereiten, damit der Aufwand unsere Sicherheit zu brechen sich nicht lohnt. Mit der PGP-Verschlüsselung unserer Mailkommunikation tragen wir auf jeden Fall zur sichereren Arbeit für uns bei und der Aufwand, der ja hauptsächlich auf die Einrichtung anfällt, lohnt sich – nicht nur für uns als Einzelpersonen, sondern auch um die antifaschistische Arbeit nachhaltig zu organisieren.

- 1PGP steht für „Pretty Good Privacy“ (ja, wirklich)

- 2Ihr solltet aufpassen, dass euer privater Schlüssel nicht in falsche Hände gerät. Nicht nur könnte jemand dann eure Nachrichten lesen, die Person könnte sich auch als ihr ausgeben! Um das zu vermeiden könnt ihr in Thunderbird eure privaten Schlüssel mit einem Passwort versehen.

- 3Als „verifiziert“ sollten wir nur Schlüssel bezeichnen, bei denen wir direkt (am besten persönlich) bestätigt bekommen, dass dies der richtige Schlüssel ist. Deshalb wird diese Option nicht direkt angeboten, sondern muss extra in den Einstellungen nachgeholt werden, sobald möglich. Dass ein Schlüssel der Richtige ist erkennen wir am sogenannten „Fingerabdruck“. Ein kleiner Code der für zueinander gehörende öffentliche und private Schlüssel identisch sein sollte.